|

|

|

|

InSecurity News |

| PHP |

|

PHP übernimmt in einer Apache-Umgebung mit virtuellen Hosts eventuell Sicherheitseinstellungen zwischen getrennten Domänen. Durch einen Fehler in »sapi/apache/mod_php4.c« kann es vorkommen, dass ein Serverprozess »php_admin_*«-Einstellungen für Folgeanfragen behält, auch wenn diese für einen anderen virtuellen Server gelten als der erste Request. Voraussetzung ist, dass in »php.ini« die Option »register_globals=on« gesetzt ist. Anfällig sind die Versionen 4.3.4 und älter. [http://www.securitytracker.com/alerts/2004/Feb/1008973.html] |

| Samba |

|

Eine Sicherheitslücke in Samba gibt einem entfernten Angreifer Zugriff auf fremde Benutzer-Accounts. Das Problem tritt beim Anlegen neuer SMB-Accounts mit dem Skript »mksmbpasswd.sh« auf. Es erzeugt unter Umständen Accounts ohne gültiges Passwort. Ein entfernter Angreifer kann ohne Authentifizierung auf die SMB-Daten anderer User zugreifen, wenn deren Account mit diesem fehlerhaften Skript angelegt wurde. Betroffen sind die Versionen 3.0 bis 3.0.1. [http://www.securitytracker.com/alerts/2004/Feb/1008990.html] Außerdem wurde ein Konfigurationsfehler entdeckt: Ein lokaler Angreifer kann Root-Rechte auf dem System erlangen, wenn das Binary »/usr/bin/smbmnt« mit Set-UID-Root-Rechten installiert ist. Das ist unter anderem bei Debian und Mandrake der Fall. Der Angreifer mountet per »smbmnt« ein Verzeichnis von einem Server, den er selbst kontrolliert. In dieses Verzeichnis legt er ein Programm mit Set-UID-Root-Rechten und führt es auf der lokalen Maschine aus. Betroffen ist Version 3. [http://www.securitytracker.com/alerts/2004/Feb/1009000.html] |

| Squid |

|

Durch einen Fehler in Squid kann ein entfernter Angreifer »url_regex«-ACLs umgehen (Access Control List). Die Schwachstelle liegt in den Routinen, die für das Dekodieren von URLs zuständig sind. Folgende ACL soll den Zugriff auf »example.com« sperren:

acl BadSite url_regex www\.example\.com http_access deny BadSite Die Sperre ist aber leicht zu umgehen: »http://bla%00@www.example.com/«. Betroffen davon sind die Versionen 2 bis 2.5.STABLE4. [http://www.securityfocus.com/bid/9778] |

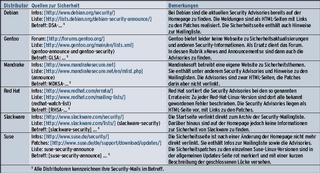

| Tabelle 1: Sicherheit bei den großen Distributionen |

|

|

| Linux-Kernel |

|

In einigen Kernelversionen wurden neue Probleme entdeckt. Die erste Schwachstelle findet sich im Ncpfs-Code. Die »ncp_lookup()«-Funktion prüft die Länge von Namenskomponenten nicht. Per Buffer Overflow können lokale Angreifer höhere Rechte erlangen. Betroffen sind Version 2.6.2 und ältere. Unklar ist, ob der 2.4er Kernel auch anfällig ist. [http://www.securitytracker.com/alerts/2004/Feb/1009094.html] Durch eine Lücke in »do_mremap()« kann ein lokaler Angreifer Root-Rechte erlangen. Die Funktion ignoriert den Rückgabewert von »do_munmap()«. Dadurch übersieht der Kernel an kritischen Stellen fehlgeschlagene Aufrufe von »do_mremap()« und kopiert Speicherbereiche eines Prozesses in den Speicher anderer Prozesse. Betroffen sind Kernel 2.2 bis 2.2.25, 2.4 bis 2.4.24 und 2.6 bis 2.6.2. [http://isec.pl/vulnerabilities/isec-0014-mremap-unmap.txt] Eine Sicherheitslücke im Vicam-USB-Treiber führt dazu, dass lokale Angreifer auf Daten fremder Prozesse zugreifen können. Anfällig sind die 2.4er Versionen vor 2.4.25. [http://www.securitytracker.com/alerts/2004/Feb/1009096.html] Durch eine Schwachstelle in der »strncpy()«-Kernelfunktion kann ein lokaler Angreifer Zugriff auf Speicherbereiche des Kernels erlangen. Das gilt jedoch nur für Nicht-x86-Plattformen. Betroffen davon sind die Kernel-Versionen 2.4 und 2.5. [http://www.securitytracker.com/alerts/2004/Feb/1009262.html] |

| XFree86 |

|

In XFree86 tritt ein Buffer Overflow auf, wenn der Server die »font.alias«-Datei verarbeitet. Ein lokaler Angreifer kann damit Root-Rechte erlangen. Die fehlerhafte Funktion »ReadFontAlias()« steht in »xc/lib/font/fontfile/dirfile .c«. Unter [http://www.securiteam.com/exploits/5SP0G1FC0A.html] gibt es bereits ein Exploit. Anfällig ist XFree86 vor 4.3.99.903 RC. [http://www.securitytracker.com/alerts/2004/Feb/1008991.html] Eine weitere - sehr ähnliche - Schwachstelle betrifft ebenfalls die »font.alias«-Datei. Die Funktion »CopyISOLatin1Lowered()« enthält eine nutzbare Overflow-Schwachstelle, ein lokaler Angreifer kann damit Root-Rechte erlangen. [http://www.securitytracker.com/alerts/2004/Feb/1009031.html] Weitere Buffer Overflows treten in »encparse.c« und »fontfile.c« auf, ebenfalls beim Handling der Fontdatei. Betroffen sind die Versionen vor 4.3.99.903 RC. [http://www.securitytracker.com/alerts/2004/Feb/1009046.html] Zwei weitere Buffer Overflows führen dazu, dass ein lokaler Angreifer den X-Server zum Absturz bringen kann. Diese Schwachstellen liegen im GLX- und DRI-Code. Beide prüfen die Screen Number nicht richtig. [http://www.securitytracker.com/alerts/2004/Feb/1009147.html] |

| Load Sharing Facility |

|

Mit Hilfe des LSF-Programms »eauth« kann ein lokaler Angreifer Root-Rechte erlangen, da Eauth den Kommandozeilenparameter »-s« falsch verarbeitet. Das Programm ist Set-UID-Root installiert. Betroffen sind die LSF-Versionen 4, 5 und 6. [http://www.securitytracker.com/alerts/2004/Feb/1009178.html] Durch die undokumentierte Umgebungsvariable »LSF_EAUTH_ID« kann ein lokaler Angreifer die User-ID vorgeben, unter der »eauth« laufen soll. So kann er innerhalb eines LSF-Clusters Zugriff auf andere Knoten erlangen. Betroffen sind LSF 4, 5 und 6. [http://www.securitytracker.com/alerts/2004/Feb/1009179.html] |

| Virenscanner 1: Sophos |

|

Eine Sicherheitslücke in Sophos Antivirus erlaubt es einem entfernten Angreifer, den Scanner in eine Endlosschleife zu zwingen und so seine Arbeit einzustellen. Das Problem tritt auf, wenn Sophos mit E-Mail konfrontiert wird, deren Mime-Header nicht den Standards entspricht. Betroffen sind auch Sophos-Produkte wie Puremessage und Mailmonitor. Aufgrund dieser Schwachstelle erkennt Sophos Antivirus auch den W32/Mydoom-A-Wurm nicht und leitet ihn fälschlich weiter. Betroffen sind 3.78er Versio-nen vor 3.78d. [http://www.securitytracker.com/alerts/2004/Feb/1009042.html] |

| Virenscanner 2: Symantec |

|

Im Antivirenprogramm von Symantec wurden einige Symlink-Schwachstellen gefunden. Sie erlauben es einem lokalen Angreifer, Dateien mit Root-Rechten zu überschreiben. Der Programmierfehler liegt in dem Live-Update-Skript »liveupdate.sh«. Es erzeugt im »/tmp«-Verzeichnis eine Logdatei mit dem immer gleichen Filenamen »LiveUpdate .log«, achtet aber nicht darauf, ob diese Datei schon vorhanden ist. Da das Skript von Root ausgeführt werden muss, kann ein Angreifer damit Dateien mit Root-Rechten manipulieren. [http://www.securitytracker.com/alerts/2004/Feb/1009076.html] |

| Virenscanner 3: Clam |

|

Durch eine Sicherheitslücke in Clam Antivirus kann ein entfernter Angreifer per E-Mail den »clamd«-Server zum Absturz bringen. Der Fehler steckt in den UU-Decode-Routinen der »libclamav«-Bibliothek. Dort wird die Länge einer UU-kodierten Nachricht anhand des Ascii-Werts des ersten Zeichens einer empfangenen UU-Encoded-Nachricht berechnet. Ein Angreifer kann den UU-String so manipulieren, dass die berechnete Länge ungültige Werte annimmt. Das führt dann zum Absturz des Programms. Betroffen sind die Versionen 0.65 und älter. [http://www.securityfocus.com/archive/1/354296] |

| Virenscanner 4: CA E-Trust Inoculate-IT |

|

Mehrere Schwachstellen wurden im Antivirenprogramm CA E-Trust Inoculate-IT entdeckt. Einige Programmteile erzeugen temporäre Dateien, ohne darauf zu achten, ob diese schon existieren. Die Namen der neuen Files sind vorhersagbar. Wenn ein lokaler Angreifer rechtzeitig entsprechende Symlinks einrichtet, schreibt die CA-Software in die gelinkte Datei. Betroffen von dieser Symlink-Schwachstelle sind die Programme »ino/scripts/inoregupdate«, »scripts/uniftest« und »scripts/unimove«. Beim Anlegen temporärer Dateien treten weitere Sicherheitslecks auf. Die Software schreibt sicherheitsrelevante Informationen in die Unterverzeichnisse ».file«, ».nob_event«, ».nob_mutex«, ».nob_sem«, ».sem« und ».shm«. Die Dateien in diesen Verzeichnissen sind zwar nur für Root les- und schreibbar. Allerdings sind die Verzeichnisse selbst global les- und schreibbar. Da nicht auf alle Verzeichnisse ein S-Bit gesetzt wurde, können sie von lokalen Benutzern überschrieben werden. Eine weitere Sicherheitslücke betrifft das Registry-Verzeichnis (offenbar ein Überbleibsel der Windows-Wurzeln dieser Software). Einige Unterverzeichnisse sind global beschreibbar. Dadurch kann ein lokaler Angreifer die Konfiguration der Antivirensoftware manipulieren. Betroffen von allen Lücken ist Version 6.0. [http://www.securitytracker.com/alerts/2004/Feb/1008993.html] |

| ISS Realsecure |

|

Eine Sicherheitslücke beim Parsen von SMB-Paketen (Server Message Block) in ISS Realsecure führt dazu, dass entfernte Angreifer Befehle einschleusen können. Der Programmierfehler liegt in einem ISS-Protocol-Analysis-Modul. Es prüft die Größe einiger Datenpaket-Einträge nicht, was zu einem Overflow führt. Ein Angreifer kann dies ausnutzen, indem er eine geschickt konstruierte SMB-Anfrage sendet. [http://www.eeye.com/html/Research/Advisories/AD20040226.html] |

| Online Store Kit |

|

In Online Store Kit kann ein entfernter Angreifer SQL-Injection und Cross-Site-Skripting ausführen. Das Skript »more.php« filtert die »id«- Variable nicht ordentlich. Betroffen ist Version 3.0. [http://www.systemsecure.org/advisories/ssadvisory16022004.php] Weitere SQL-Injection-Attacken sind durch Fehler in »shop.php«, »shop_by_brand.php« und »listing.php« möglich. Betroffen ist ebenfalls Version 3.0. [http://www.securitytracker.com/alerts/2004/Feb/1009092.html] |

| PHP-Nuke |

|

Im PHP-Nuke-System wurden mehrere Schwachstellen entdeckt. Ein Eingabekontrollfehler führt dazu, dass entfernte Angreifer SQL-Injection-Attacken durchführen können. Der Fehler steckt in »public_message()«. Die Funktion verarbeitet die Variable »p_msg« nicht ordentlich. Ein Exploit steht auf [http://www.zone.ee/waraxe/sa003 /bcast.pl.php]. Betroffen ist PHP-Nuke 7.1.0. [http://www.securitytracker.com/alerts/2004/Feb/1009002.html] Noch weitere SQL-Injection-Schwachstellen wurden in »Search« und »Web_links« gefunden. Das erste Modul verarbeitet die »category«-Variable nicht richtig; »Web_links« macht Fehler beim Handling der »admin«-Variablen. Betroffen davon sind die Versionen nach 6.9. [http://www.securitytracker.com/alerts/2004/Feb/1009006.html] Die beiden PHP-Nuke-Module »News/friend« und »Reviews« filtern Benutzereingaben nicht korrekt. Dadurch kann ein entfernter Angreifer Cross-Site-Skripting-Attacken durchführen. Anfällig für diesen Fehler ist Version 7.1.0. [http://www.securitytracker.com/alerts/2004/Feb/1008994.html] |

| Zope |

|

In Zope wurden mehrere Lücken entdeckt. Durch einen Fehler in »ZTUtils.SimpleTree« kann ein entfernter Angreifer eine Denial-of-Service-Attacke erfolgreich durchführen. Zahlreiche Zope-Komponenten führen keine ausreichenden Sicherheitsprüfungen durch. Dadurch kann ein entfernter Angreifer Zugriff auf geschützte Objekte und Methoden erlangen. Auch das »ZSearch«-Interface ist fehlerhaft: Es filtert Benutzereingaben nicht richtig. Ein entfernter Angreifer kann Cross-Site-Skripting-Attacken durchführen. Betroffen ist Zope vor 2.6.3. [http://www.securitytracker.com/alerts/2004/Feb/1009165.html] |

| Hsftp |

|

Ein Format-String-Fehler in Hsftp erlaubt es entfernten Angreifern, Befehle einzuschleusen. Hsftp lässt sich wie ein FTP-Client benutzen, verwendet aber SSH und Unix-Kommandos statt des unsicheren FTP-Protokolls. Der Angreifer muss Kontrolle über einen Server ausüben, zu dem Hsftp eine Verbindung öffnet. Er legt auf diesem Server Dateien mit speziell konstruierten Namen an. Ruft nun der Hsftp-Benutzer ein Verzeichnislisting auf, führt der Client die vom Angreifer gewünschten Befehle aus. Betroffen sind die Version 1.13 und ältere. [http://www.securityfocus.com/bid/9715] |

| Pro-FTPD |

|

In Pro-FTPD wurden zwei Buffer-Overflow-Schwachstel- len (Off by One) gefunden. Ein entfernter Angreifer mit Schreibrechten kann eine Root-Attacke auf das System ausführen. Der erste Bug schlich sich bei der Korrektur des Ascii-Mode-Upload-Problems ein (Version 1.2.9rc2p). Der andere Overflow tritt in der Funktion »_xlate_ascii_ write()« auf. Er kann durch einen geschickt konstruierten »RETR«-Aufruf hervorgerufen werden. Betroffen sind die Versionen vor 1.2.9rc3. [http://www.securitytracker.com/alerts/2004/Mar/1009297.html] |

| Oracle |

|

In Oracle-Software wurden mehrere Schwachstellen entdeckt. Durch einen Fehler in dem Oracle9i-Datenbankserver kann ein entfernter, angemeldeter Angreifer fremde Sessions übernehmen. Anfällig sind die Versionen 9.0.1.4 und 9.2.0.4. [http://www.securitytracker.com/alerts/2004/Feb/1009142.html] Eine weitere Lücke betrifft SOAP-Nachrichten (Simple Object Access Protocol). Ein entfernter Angreifer kann per SOAP-Messages mit manipulierten XML-Datentypdefinitionen einen Denial of Service ausführen. Betroffen sind die Versionen 9.0.1.4 und 9.2.0.2. [http://www.securitytracker.com/alerts/2004/Feb/1009143.html] Durch Konfigurationsfehler im Applikationsserver 9iAS kann ein entfernter Angreifer Zugriff auf sicherheitsrelevante Informationen erlangen. Der Angreifer kann einige Dienste (wie den Dynamic Monitoring Service) benutzen, auf die er keinen Zugriff haben sollte. Betroffen von dem Problem sind Versionen 1.0.2.x. [http://www.securitytracker.com/alerts/2004/Feb/1009167.html] Weitere Konfigurationsfehler im Application Server führen dazu, dass ein entfernter Angreifer per HTTP auf die Konfigurationsdatei »XSQLConfig.xml« zugreifen kann. Sie enthält sensible Informationen wie Benutzernamen und Passwörter. Genauso ist der Zugriff auf »soapConfig.xml« möglich. Betroffen sind Versionen 1.0.2.x. [http://www.securitytracker.com/alerts/2004/Feb/1009260.html] Durch einige Sicherheitslücken im Paket »OWA_UTIL_PL/SQL« kann ein entfernter Angreifer an sicherheitsrelevante Informationen gelangen. Das Problem liegt in »owa_util.signature«. Betroffen von dem Problem ist Oracle9i 1.0.2.x. [http://www.securitytracker.com/alerts/2004/Feb/1009261.html] Wegen eines Fehlers im Webadmin-Interface des PL/SQL-Gateway kann ein entfernter Angreifer DAD-Einstellungen (Database Access Descriptor) verändern und sich Zugang zum System verschaffen. Betroffen von dieser Schwachstelle sind Versionen 1.0.2.x. [http://www.securitytracker.com/alerts/2004/Feb/1009263.html] (M. Vogelsberger/fjl) |

| Tabelle 2: Linux-Advisories vom 15.02. bis 14.03.04 | ||

| Zusammenfassungen, Diskussionen und die vollständigen Advisories sind unter [http://www.linux-community.de/story?storyid=ID] zu finden. | ||

| ID | Linux | Beschreibung |

| 12125 | Red Hat | Schwachstellen in PW-Lib |

| 12165 | Mandrake | Schwachstellen in XFree86 |

| 12167 | Debian | Update zur Schwachstelle in GnuPG |

| 12168 | Mandrake | Mehrere Schwachstellen in Mailman |

| 12169 | Debian | CAN-2003-0848: Buffer Overflow in Slocate |

| 12199 | Red Hat | Schwachstellen im Linux-Kernel |

| 12200 | Debian | Schwachstelle im Linux-Kernel |

| 12201 | Debian | Schwachstellen im Linux-Kernel für Power-PC und Apus |

| 12202 | Debian | Schwachstellen im Linux-Kernel |

| 12203 | Debian | Schwachstellen im Linux-Kernel für Mips |

| 12211 | Debian | Viele Schwachstellen im Linux-Kernel für S/390 |

| 12213 | Suse | Schwachstellen im Linux-Kernel |

| 12222 | Mandrake | Schwachstellen in Metamail |

| 12237 | Debian | Schwachstellen in XFree86 |

| 12238 | Debian | Schwachstelle im Linux-Kernel für IA64 |

| 12243 | Debian | Denial-of-Service-Schwachstelle in Bind 8 |

| 12245 | SCO | Denial-of-Service-Schwachstelle in Fetchmail |

| 12246 | SCO | Schwachstellen in Sane |

| 12286 | Debian | Update zur Schwachstelle in Mailman |

| 12287 | Debian | Buffer Overflow in Lbreakout2 |

| 12288 | Debian | Race Condition in Synaesthesia |

| 12290 | Debian | Format-String-Bug in Hsftp |

| 12292 | Debian | Schwachstelle in PW-Lib |

| 12298 | SCO | Schwachstelle im Perl-Modul »Safe.pm« |

| 12299 | Suse | Schwachstellen in XFree86 |

| 12314 | Debian | Schwachstellen in Metamail |

| 12321 | Mandrake | Schwachstellen im Linux-Kernel |

| 12333 | Red Hat | Buffer Overflow in Libxml2 |

| 12334 | Red Hat | Schwachstelle in Mod_python |

| 12336 | Mandrake | Update zu Schwachstellen im Linux-Kernel |

| 12338 | Mandrake | Schwachstelle in Mtools |

| 12347 | Debian | Schwachstellen im Linux-Kernel für Mips |

| 12376 | Debian | Denial-of-Service-Schwachstelle in Mod_python |

| 12377 | Debian | Buffer Overflows in Xboing |

| 12400 | Debian | Schwachstelle im Linux-Kernel 2.2 |

| 12405 | Debian | Schwachstelle im Linux-Kernel 2.2 für Alpha |

| 12407 | SCO | Schwachstelle in Fileutils |

| 12408 | SCO | Zwei Schwachstellen in Tcpdump |

| 12409 | SCO | Schwachstelle in GnuPG |

| 12410 | SCO | Heap Overflow in Rsync |

| 12411 | SCO | Schwachstelle in Screen |

| 12419 | SCO | Schwachstelle in Cups |

| 12420 | Red Hat | Schwachstellen im Linux-Kernel |

| 12421 | Red Hat | Update zum Buffer Overflow in Libxml2 |

| 12422 | Mandrake | Schwachstellen in PW-Lib |

| 12423 | Mandrake | Buffer Overflow in Libxml2 |

| 12427 | Debian | Buffer Overflow in Libxml2 |

| 12441 | Red Hat | Schwachstelle in Util-Linux |

| 12476 | Debian | Schwachstelle im Linux-Kernel 2.2 für ARM |

| 12487 | Debian | Zwei Schwachstellen im WU-Archive-FTPD |

| 12488 | Red Hat | Zwei Schwachstellen im WU-Archive-FTPD |

| 12505 | Debian | Buffer Overflow in Python |

| 12506 | Mandrake | Buffer Overflow in Python |

| 12515 | Red Hat | Cookie-Path-Traversal-Issue in KDE-Libs |

| 12516 | Mandrake | Cookie-Path-Traversal-Issue in KDE-Libs |

| 12517 | Debian | Cookie-Path-Traversal-Issue in KDE-Libs |

| 12519 | Mandrake | Schwachstelle in GDK-Pixbuf |

| 12520 | Red Hat | Schwachstelle in GDK-Pixbuf |

| 12528 | Red Hat | Race Condition in Sysstat |

| 12529 | Debian | Race Condition in Sysstat |

| 12530 | Mandrake | Schwachstellen in Mozilla |

| 12541 | Debian | Buffer Overflow in Calife |

| 12545 | Debian | Schwachstelle Xitalk |

| In Zusammenarbeit mit dem DFN-CERT | ||

| Neue Releases |

|

Tcpick: TCP Stream Sniffer und Connection Tracker. [http://tcpick.sourceforge.net] Divide and Conquer: Neues Dokument zu Web-Angriffstechniken, unter andrem "HTTP Response Splitting" und "Web Cache Poisoning". [http://www.sanctuminc.com/pdf/whitepaper_httpresponse.pdf] Ike-scan 1.6: Eine neue Version des IPsec-IKE-Scanners (Internet Key Exchange). [http://www.nta-monitor.com/ike-scan/download/ike-scan-1.6.tar.gz] Nmap 3.5: Neue Release des bekannten Netzwerk-Portscanners. [http://www.insecure.org/nmap/] |

| Kurzmeldungen |

|

Jacks Formmail: Fehler bei der Zugangskontrolle via HTTP-Referer, entfernter Angreifer kann Dateien auf den Server hochladen. [http://www.securityfocus.com/bid/9591] Eggdrop 1.6.x bis 1.6.15: Programmierfehler in »share.c« (Share-Modul), entfernter Angreifer kann Sharebot-Status auf dem Server erlangen. [http://www.securityfocus.com/bid/9606] Mutt 1.4.1: Fehler im Indexmenü, entfernter Angreifer kann durch eine E-Mail Mutt zum Absturz bringen oder Befehle mit den Rechten des Mutt-Anwenders ausführen. [http://www.securityfocus.com/bid/9641] Open-H323 PW-Lib vor 1.6.2: Fehler bei der Implementierung des H.225-Protokolls, Auswirkungen hängen von der Anwendung ab, die PW-Lib verwendet, eventuell Denial of Service oder Ausführen beliebigen Codes. [http://www.securitytracker.com/alerts/2004/Feb/1009039.html] MNO-Gosearch 3.2.15, 3.2.14 und 3.2.13 (eventuell weitere): Buffer Overflow in »UdmDocToTextBuf()«-Funktion (»doc.c«), ein Angreifer, der in der Lage ist, Dateien für den Suchindex bereitzustellen, kann Befehle einschleusen. [http://www.securityfocus.com/bid/9667] Slocate vor 2.7: Buffer Overflow bei den Optionen »-r«- und »-c«, lokaler Angreifer kann Befehle mit Slocate-Gruppenrechten ausführen. [http://www.securitytracker.com/alerts/2004/Feb/1009107.html] Mozilla vor 1.6: Fehler beim Verwenden zu vieler Event-Handler, Cross-Site-Skripting möglich. [http://www.securityfocus.com/bid/9747] WU-FTPD mit S/Key 2.6.2: Buffer Overflow bei »sprintf()« in »skey_challenge()«, entfernter Angreifer kann Befehle mit Root-Rechten ausführen. [http://www.securitytracker.com/alerts/2004/Mar/1009316.html] Orville Write 2.53 (und älter): Buffer Overflows in »wrt_type.c«, »wrt_me.c« und »amin.c«, lokaler Angreifer kann Befehle mit TTY-Gruppenrechten oder Root-Rechten ausführen (je nach Konfiguration). [http://www.securitytracker.com/alerts/2004/Feb/1009132.html] V-Bulletin 3.0.0 RC 4: Eingabekontrollfehler in »search.php«, Cross-Site-Skripting möglich. [http://www.securitytracker.com/alerts/2004/Feb/1009036.html] KAME Racoon 1.82 (und älter): System nimmt Nachrichten trotz ungültigem Hash an, entfernter Angreifer kann IPsec-Security-Assoziationen löschen. [http://www.securitytracker.com/alerts/2004/Feb/1009134.html] Lbreakout2 vor 2.4 beta-2: Buffer Overflow beim Verarbeiten der Umgebungsvariablen »HOME«, lokaler Angreifer kann Befehle mit Games-Gruppenrechten ausführen. [http://www.securityfocus.com/bid/9712] Linuxconf: Buffer Overflow beim Verarbeiten von HTTP-»User Agent«-Feldern, entfernter Angreifer kann Befehle ausführen. [http://www.securitytracker.com/alerts/2004/Feb/1009166.html] Jigsaw vor 2.2.4: Fehler bei der URL-Verarbeitung, entfernter Angreifer kann Befehle einschleusen. [http://www.securityfocus.com/bid/9711] Quicktime Darwin Streaming Server 4.1.3: Fehler beim Verarbeiten des »User-Agent«-Felds in einer »DESCRIBE«-Anfrage, entfernter Angreifer kann das Streaming stören. [http://www.securitytracker.com/alerts/2004/Feb/1009192.html] Calife vor 2.8.6: Heap Overflow beim Verarbeiten der Passworteingabe (»db.c«), lokaler Angreifer kann Befehle mit Root-Rechten ausführen. [http://www.securitytracker.com/alerts/2004/Feb/1009245.html] Xboing 2.4 (und älter): Fehler beim Verarbeiten der Umgebungsvariablen »XBOING_SCORE_FILE«, »HOME« und »XBOING_LEVELS_DIR«, lokaler Angreifer kann Befehle mit Games-Gruppenrechten ausführen. [http://www.securityfocus.com/bid/9764] UU-Deview 0.5.19 (und älter): Buffer Overflow beim Verarbeiten von Mime-Dateien (Endung ».mim«, ».uue«, ».uu«, ».b64«, ».bhx«, ».hqx« und ».xxe«), entfernter Angreifer kann Befehle mit den Rechten von UU-Deview ausführen. [http://www.securityfocus.com/bid/9758] PHP-BB 2.0.6c: Eingabekontrollfehler in »viewtopic.php«, Cross-Site-Skripting möglich. [http://www.securityfocus.com/bid/9765] Extremail 1.5.9: Wenn ein Passwort mit einer Ziffer beginnt, kann sich ein entfernter Angreifer ohne Passwort einloggen. [http://www.securityfocus.com/bid/9754] Mformat 3.9.9: Liest und schreibt mit Root-Rechten, lokaler Angreifer erhält zusätzliche Rechte. [http://www.securityfocus.com/bid/9746] Jabber-Transport Gadu-Gadu vor 2.0.8: Fehler im Programmteil zur Registrierung, entfernter Angreifer kann den Server in eine Endlosschleife zwingen (Denial of Service). [http://www.securityfocus.com/bid/9710] Ignition-Server vor 0.2.1-BRC1: Schwachstelle durch einen undokumentierten Befehl, entfernter, angemeldeter Operator kann in einen beliebigen Modus wechseln. [http://www.securityfocus.com/bid/9783] G-Web 0.6: Double-Dot-Fehler beim Verarbeiten von URLs, entfernter Angreifer kann Dateien mit Webserver-Rechten lesen. [http://www.securityfocus.com/bid/9742] Linux-VServer vor 1.25 (stable): Fehler im »chroot()«- und »chmod()«-Code, Root kann aus Chroot-Käfig ausbrechen und auf andere virtuelle Server sowie auf das Basissystem zugreifen. [http://www.securitytracker.com/alerts/2004/Feb/1008972.html] Sambar 6.0: Buffer Overflow beim Verarbeiten von HTTP-»POST«, entfernter Angreifer kann den Server zum Absturz bringen und unter Umständen Code ausführen. [http://www.securityfocus.com/bid/9607] Mailman 2.0.14: Fehler in »MailCommandHandler.py« beim Verarbeiten bestimmter Mail-Befehle, Denial-of-Service-Attacke möglich. [http://www.securityfocus.com/bid/9620] EZ-Contents 2.0.2 und älter: Datei-Include-Fehler in »include/db.php« und »modules/news/archivednews.php«, entfernter Angreifer kann Befehle mit Webserver-Rechten ausführen (Voraussetzung: »URL fopen wrappers« und »register_globals« sind aktiviert). [http://www.securitytracker.com/alerts/2004/Feb/1009011.html] Monkey Webserver 0.8.1 und älter: Die Funktion »get_read_string()« verarbeitet »GET«-Anfrage ohne »Host«-Eintrag nicht korrekt, entfernte Angreifer können den Server zum Stillstand bringen (Denial of Service). [http://www.securityfocus.com/bid/9642] XMB-Forum 1.8 Partagium Final SP2: Eingabekontrollfehler in den Skripten »header.php« und »stats.php«, Cross-Site-Skripting und SQL-Injection möglich [http://www.securityfocus.com/bid/9726] Mailmgr 1.2.3: Mehrere Symlink-Schwachstellen, lokaler Angreifer kann Dateien mit Mailmgr-Rechten überschreiben. [http://www.securityfocus.com/bid/9654] Apache-SSL: Verarbeitet Client-Zertifikate im »SSLFakeBaseAuth«-Modus nicht richtig, entfernter Angreifer kann sich mit einem gefälschten Zertifikat authentifizieren. [http://www.securityfocus.com/bid/9590] Announce-Modul von PHP-Website 0.9: Eingabekontrollfehler im Skript »mod/announcements/index.php«, SQL-Injection möglich. [http://www.systemsecure.org/advisories/ssadvisory13022004.php] Metamail 2.7 und älter: Format-String- und Buffer-Overflow-Fehler beim Verarbeiten von Mime-Nachrichten, entfernter Angreifer kann mit manipulierten Mail-Headern Befehle auf dem System ausführen. [http://www.securitytracker.com/alerts/2004/Feb/1009106.html] Synaesthesia 2.2 und älter: Symlink-Fehler bei der Konfigurationsdatei, lokaler Angreifer kann Dateien des Systems mit Root-Rechten überschreiben. [http://www.securityfocus.com/bid/9713/] Proofpoint Protection Server: Der MySQL-Server ist über TCP-Port 3306 erreichbar, sein Root-Account hat aber kein Passwort gesetzt. [http://www.securitytracker.com/alerts/2004/Feb/1009175.html] QMail »qmtpd« 1.03: Buffer Overflow beim Handling der »RELAYCLIENT«-Umgebungsvariablen, lokaler Angreifer kann möglicherweise Befehle mit den Rechten des »qmtpd«-Prozesses ausführen. [http://www.guninski.com/qmail-qmtpd.html] |